#09 - 06/2017

- 01001100110109 – cyborg

- απ’ το online στο onlife: engineering everything

- το μεγάλο πανοπτικό είναι (πια) και εσοπτικό

- precision medicine: η εξατομίκευση της ιατρικής

- όταν τα όπλα του κυβερνο-πολέμου “χτυπάνε στο ψαχνό”...

- η κυβερνοελευθεριακή ιδεολογία και τα ψηφιακά κοινά

- φαιά πανούκλα digital

- bytes & genes

όταν τα όπλα του κυβερνο-πολέμου “χτυπάνε στο ψαχνό”...

Μία κατά τα άλλα συνηθισμένη Παρασκευή, η καθημερινή λειτουργία δημόσιων και ιδιωτικών υπηρεσιών ανά τον κόσμο διακόπτεται απρόοπτα. Η εθνική υπηρεσία υγείας της Βρετανίας ενημερώνει τους ασθενείς να μην επισκέπτονται τα τοπικά νοσοκομεία, εκτός εάν πρόκειται για κάποιο επείγον περιστατικό. Τα ασθενοφόρα βρίσκονται σε σύγχυση. Προγραμματισμένες εγχειρήσεις και χημειοθεραπείες ακυρώνονται. Στην Ρωσία τα τηλεφωνικά κέντρα και ορισμένα σημεία πωλήσεων μίας από της μεγαλύτερες εταιρίες τηλεπικοινωνιών σταματούν να λειτουργούν για αρκετές ώρες. Σε διάφορες περιοχές της Ρωσίας, η αστυνομία αδυνατεί να εκδώσει διπλώματα οδήγησης. Σε σταθμούς της δημόσιας επιχείρησης σιδηροδρόμων στην Φρανκφούρτη, στις φωτεινές οθόνες, οι πληροφορίες των δρομολογίων επικαλύπτονται από ένα περίεργο μήνυμα.

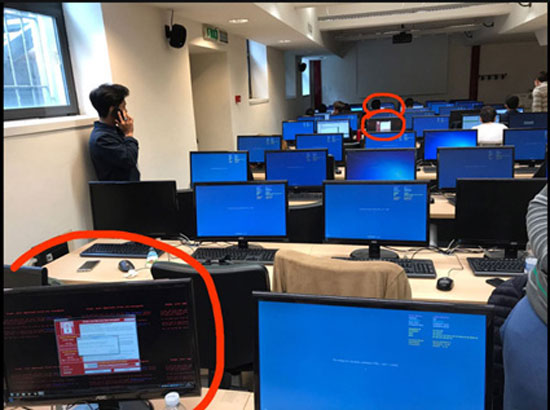

Για το γενικό χάος ευθύνεται ένας κυβερνο-ιός, ο οποίος μέσα σε 48 ώρες πετυχαίνει να “μολύνει” 200 χιλιάδες μηχανήματα σε 150 χώρες. Δημόσιες υπηρεσίες, εταιρίες τηλεπικοινωνιών και ταχυμεταφορών, εργοστάσια, τράπεζες, υπουργεία, σχολεία, πανεπιστήμια και οικιακοί χρήστες ταχύτατα πέφτουν θύματα της κυβερνο-επίθεσης. Ο ιός κρυπτογραφεί αρχεία που εντοπίζει στα συστήματα που μολύνει και τα κρατάει σε “ομηρία”, ζητώντας λύτρα τα οποία θα πρέπει να καταβληθούν μέσα σε καθορισμένες ώρες, σε ψηφιακό νόμισμα, προκειμένου να παραχωρηθεί το κλειδί αποκρυπτογράφησης και να παραδοθούν ακέραια τα αρχεία. Οι κυβερνο-εγκληματίες απειλούν ότι εάν παρέλθει η προθεσμία για την καταβολή των λύτρων, το τίμημα θα αυξηθεί και στην συνέχεια τα αρχεία δεν θα είναι ανακτήσιμα.

Κρατικές υπηρεσίες δημόσιας ασφάλειας και εταιρίες υπηρεσιών κυβερνο-ασφάλειας έχουν βάλει τους υπαλλήλους τους να δουλεύουν πυρετωδώς για την αντιμετώπιση του ιού, ο οποίος έχει γίνει ήδη πρώτο θέμα σε διεθνή και τοπική ειδησεογραφία. Την ίδια στιγμή, ένας μοναχικός ερευνητής ανακαλύπτει ότι ο ιός προσπαθεί να επικοινωνήσει με μία μη καταχωρημένη διαδικτυακή διεύθυνση. Καταχωρώντας την διεύθυνση αυτή, ο νεαρός ερευνητής γίνεται κατά λάθος ήρωας, καθώς διαπιστώνει ότι η διεύθυνση λειτουργεί σαν ένας διακόπτης διαφυγής που ανακόπτει για κάποιο διάστημα την επέλαση της κυβερνο-απειλής. Σύντομα, στην ιστορία φαίνεται ότι εμπλέκεται μία συλλογικότητα χάκερς που γράφει τα δημόσια κείμενά της, μάλλον για λόγους στιλ, σε επιτηδευμένα σπαστά αγγλικά. Οι χάκερς έχουν δημοσιοποιήσει – αφού προηγουμένως δοκίμασαν να δημοπρατήσουν στο δίκτυο - μία ευπάθεια λογισμικού πάνω στην οποία στηρίχτηκε η εξάπλωση του κυβερνο-ιού. Σύμφωνα με ισχυρισμούς των ίδιων των χάκερς, αλλά και επίσημων πηγών, έκλεψαν την ευπάθεια αυτή από αμερικανικές μυστικές υπηρεσίες που την χρησιμοποιούσαν για τους δικούς τους σκοπούς.

Σίγουρα θα έχετε πληροφορηθεί αυτά τα νέα, επομένως θα γνωρίζετε ότι δεν πρόκειται για ένα σενάριο που μιμείται κάποιο κυβερνοπάνκ μυθιστόρημα του Γουίλιαμ Γκίμπσον, αλλά για την ιστορία του ιού WannaCrypt ή αλλιώς WannaCry που έγινε πρώτο θέμα στα μήντια παγκοσμίως από τις 12 Μαΐου του 2017 και για μερικές ημέρες. Ο ιός δημιούργησε έναν γενικό πανικό σε κρατικούς οργανισμούς, ιδιωτικές επιχειρήσεις και σε πολίτες σχεδόν σε όλο τον πλανήτη.

Ο λόγος που προκλήθηκε αυτός ο πανικός είναι ότι, χωρίς προειδοποίηση, υπήρξε μία ανεξέλεγκτη διατάραξη σε κάποιες προγραμματισμένες καθημερινές δραστηριότητες και ότι τελικά -λόγω της προσβολής από τον ιό – πολλοί αναγκάστηκαν να χάσουν τα αρχεία τους ή και να πληρώσουν λύτρα. Πρόκειται λοιπόν για μία φανερή επίθεση ενός κυβερνο-όπλου που δημιούργησε σε κάποιες περιπτώσεις σοβαρά προβλήματα σε αθώους πολίτες. Η ιστορία όμως του WannaCrypt θα πρέπει να μας υπενθυμίζει με έντονο τρόπο, ορισμένα πράγματα που ήδη θα έπρεπε να γνωρίζουμε όσο κυκλοφορούμε στον δικτυακό και τον πραγματικό κόσμο.

Ας πάρουμε τα πράγματα με την σειρά.

WannaCrypt

Ένα ransomware είναι ένα “κακόβουλο” λογισμικό που έχει ως στόχο του να ζητήσει λύτρα από τα θύματά του. Ο ιός WannaCrypt είναι ένα ransomware, που θα μπορούσαμε να πούμε ότι αποτελείται από δύο βασικά κομμάτια. Το ένα από αυτά είναι ένα exploit – δηλαδή ένα πρόγραμμα που εκμεταλλεύεται κάποιο κενό ασφαλείας ή ελάττωμα του λογισμικού στο οποίο επιτίθεται, αποκτώντας έτσι πρόσβαση σε πόρους του συστήματος ή πληροφορίες. Το δεύτερο κομμάτι του ιού είναι ένα πρόγραμμα κρυπτογράφησης που εγκαθίσταται σε ένα υπολογιστικό σύστημα αφού αυτό μολυνθεί.

Η διαφορά του συγκεκριμένου ransomware από τα περισσότερα αντίστοιχα προγράμματα που εφαρμόζουν κρυπτογράφηση, βρίσκεται στην χρήση ενός exploit που αφορά μία ευπάθεια στο πρωτόκολλο SMB (Server Message Block). Το SMB κυρίως χρησιμοποιείται για να δίνει κοινόχρηστη πρόσβαση σε αρχεία, εκτυπωτές και διάφορους τρόπους επικοινωνίας μεταξύ των υπολογιστικών συστημάτων που είναι συνδεδεμένα σε ένα δίκτυο. Εκμεταλλευόμενος αυτή την ευπάθεια, ο ιός WannaCrypt μπορεί να μολύνει μηχανήματα με ανοικτές θύρες SMB, αποκτώντας απομακρυσμένη πρόσβαση και εγκαθιστώντας το πρόγραμμα κρυπτογράφησης, χωρίς να χρειάζεται κάποια ενέργεια από τον χρήστη του υπολογιστή που δέχεται την επίθεση. Αυτό το χαρακτηριστικό του WannaCrypt, οδήγησε στην ταχύτατη διάδοσή του στα λειτουργικά συστήματα windows που έχουν αυτή την ευπάθεια.

Σε διαφορετική περίπτωση, για να μολυνθεί ένας υπολογιστής, ο χρήστης του πρέπει να κάνει κάποιο “λάθος”, όπως να κατεβάσει ένα συνημμένο αρχείο από κάποιο “κακόβουλο” e-mail ή να επισκεφθεί κάποιο ύποπτο link και έτσι να οδηγηθεί στην λήψη λογισμικού που έχει ως σκοπό να προσβάλει τον υπολογιστή. Παρόλο που ο ιός WannaCrypt έχει την δυνατότητα να μεταδίδεται χωρίς να χρειάζεται ένα τέτοιο “λάθος”, είναι δυνατόν να μολύνει ένα μηχάνημα επίσης με αυτόν τον τρόπο, δηλαδή μπορεί να εγκατασταθεί από κάποια ενέργεια του χρήστη, ακόμα και εάν δεν υπάρχει η ευπάθεια του πρωτοκόλλου SMB.

Ο ιός WannaCrypt λειτουργεί επίσης σαν worm - “υπολογιστικό σκουλήκι” θα μπορούσαμε να μεταφράσουμε - που σημαίνει ότι αφού χακάρει επιτυχώς έναν υπολογιστή, δοκιμάζει να επεκταθεί και σε άλλους ευάλωτους υπολογιστές που είναι συνδεδεμένοι στο ίδιο τοπικό δίκτυο, ελέγχοντας εάν υπάρχει σε αυτούς ανοικτή η θύρα SMB. Αυτός είναι ο λόγος που προκλήθηκαν σημαντικές ζημιές, κυρίως σε μεγάλες επιχειρήσεις και οργανισμούς.

Η ευπάθεια του πρωτοκόλλου SMB, που φάνηκε τόσο χρήσιμη για την γρήγορη διάδοση του ιού, έγινε γνωστή, μήνες πριν την εμφάνιση του WannaCrypt, ως το EternalBlue exploit που δημοσιοποιήθηκε από μία ομάδα χάκερς ή ίσως μία/έναν χάκερ με το όνομα the shadow brokers.

the shadow brokers

Τον Αύγουστο του 2016 οι άγνωστοι ως τότε shadow brokers υποστήριξαν ότι χάκαραν το equation group, μία ομάδα κυβερνο-επιθέσεων που φέρεται ότι συνδέεται με την NSA (την υπηρεσία εθνικής ασφάλειας των ηπα). Οι shadow brokers ξεκίνησαν μία δημοπρασία για τα καλύτερα κυβερνο-όπλα που, όπως δήλωναν, έκλεψαν από την NSA, ζητώντας αρχικά ένα εκατομμύριο στο ψηφιακό νόμισμα bitcoin (περίπου 568 εκατομμύρια δολάρια). Η δημοπρασία δεν ευδοκίμησε και μερικούς μήνες μετά την αποτυχία, οι shadow brokers, δοκίμασαν να βγάλουν τα εργαλεία του κυβερνο-οπλοστασίου σε απευθείας πώληση -ένα προς ένα- σε κάποιο underground website, ρίχνοντας τις τιμές: κάθε εργαλείο στοίχιζε από 1 έως 100 bitcoins (δηλαδή από 780 έως 78 χιλιάδες δολάρια).

Τελικά, τον Απρίλιο του 2017 οι shadow brokers δημοσιοποίησαν έναν κωδικό που δίνει πρόσβαση σε όλα τα εργαλεία που, με βάση τους επικρατέστερους ισχυρισμούς, αναπτύχθηκαν από την NSA, ώστε οποιοσδήποτε να μπορεί να τα δει και να τα χρησιμοποιήσει, χωρίς να χρειάζεται να πληρώσει. Οι χάκερς ανακοίνωσαν ότι δίνουν στην δημοσιότητα τον κωδικό σαν μία διαμαρτυρία για τον πρόεδρο Τραμπ ο οποίος - όπως αναφέρουν σε ένα κείμενό τους, γραμμένο σε εντελώς ασόβαρο/τρολ ύφος - έχει χάσει την υποστήριξη του "κινήματός του" λόγω επιλογών όπως η στρατιωτική επίθεση των ηπα στην Συρία, η υποβάθμιση του προγράμματος υγείας ObamaCare, η αποπομπή του ακροδεξιού Steve Bannon από το συμβούλιο εθνικής ασφάλειας των ηπα και άλλα...

Στο πακέτο διαρροών που κυκλοφόρησαν δημόσια, περιλαμβάνεται και ένας φάκελος που περιέχει πληροφορίες και αποδεικτικά στοιχεία που αναφέρονται στην παρακολούθηση που εφάρμοζε η NSA στο τραπεζικό σύστημα SWIFT. Το δίκτυο SWIFT (Society for Worldwide Interbank Financial Telecommunication) δίνει την δυνατότητα στα χρηματοοικονομικά ιδρύματα παγκοσμίως να ανταλλάσουν πληροφορίες. Χιλιάδες τράπεζες και οργανισμοί ανά τον κόσμο χρησιμοποιούν καθημερινά το SWIFT για την αποστολή εντολών πληρωμών που αφορούν μεγάλα ποσά. Με βάση τις συγκεκριμένες διαρροές, μπορεί να εξαχθεί το συμπέρασμα ότι η κυβέρνηση των ηπα παρακολουθούσε τις μεταφορές χρημάτων μεταξύ τραπεζών στην Μέση Ανατολή και την Λατινική Αμερική. [1Δεν θα επεκταθούμε περισσότερο εδώ, αλλά κάποιες επιπλέον πληροφορίες μπορείτε βρείτε στο άρθρο του bbc: http://www.bbc.com/news/technology-39606575.]

Μαζί με τα παραπάνω, δημοσιοποιήθηκε και ένα πακέτο εργαλείων που εκμεταλλεύονται ευπάθειες των λειτουργικών συστημάτων της microsoft. Μεταξύ αυτών, βρισκόταν και το EternalBlue exploit που εκμεταλλεύεται την ευπάθεια στο πρωτόκολλο SMB. Πρόκειται για το exploit που χρησιμοποιήθηκε ως μέρος του ιού WannaCrypt και στο οποίο όφειλε την ταχύτατη διάδοσή του, τον Μάιο του 2017.

exploits προς πώληση

Λίγες μέρες μετά την πλέον διάσημη επίθεση του WannaCrypt, οι shadow brokers ανακοίνωσαν ότι θα εφαρμόσουν από τον Ιούνιο του 2017 ένα νέο μοντέλο με βάση το οποίο θα πωλούν στην μαύρη αγορά διαρροές αντίστοιχων εργαλείων. Οι ενδιαφερόμενοι, θα μπορούν να πληρώνουν μία μηνιαία συνδρομή μέλους και θα λαμβάνουν κάθε μήνα νέες πληροφορίες. Η αγορά zero-day exploits - δηλαδή των ευπαθειών λογισμικού που δεν είναι μέχρι εκείνη την στιγμή γνωστές από τους κατασκευαστές του ίδιου του λογισμικού - είναι μία εμπορική δραστηριότητα που μπορεί να αποφέρει σπουδαία κέρδη και για την οποία δείχνουν ενδιαφέρον επιχειρήσεις μέχρι και κυβερνητικοί οργανισμοί. Αν πραγματικά ο στόχος των shadow brokers είναι να πιάσουν την καλή - γιατί δεν μπορούμε να το ξέρουμε και μάλλον ποτέ δεν θα μάθουμε – μετά την διαφήμιση που έκανε στην δουλειά τους ο WannaCrypt, μπορούν πράγματι να ελπίζουν ότι το νέο επιχειρηματικό τους σχέδιο θα έχει αυτή τη φορά κάποια επιτυχία και ενδεχομένως θα μπορέσουν να κατοχυρώσουν μία καλή θέση στην μαύρη αγορά exploits.

Στο blog post όπου ανακοινώνουν τον νέο τρόπο απόκτησης των πληροφοριών που θα διαρρέουν, ισχυρίζονται ότι οι μυστικές υπηρεσίες των ηπα έχουν τοποθετήσει κατασκόπους και πρώην δικούς τους εργαζόμενους σε θέσεις μεγάλων εταιριών τεχνολογίας των ηπα. Επίσης, υποστηρίζουν ότι οι μυστικές υπηρεσίες (και συγκεκριμένα το equation group που συνδέεται με την NSA) γενικά πληρώνουν τις εταιρίες να μην “μπαλώνουν” τις ευπάθειες του λογισμικού τους, μέχρι να γίνουν αντιληπτές από το κοινό, αλλά αυτή την φορά η NSA δεν φέρθηκε “τίμια” στην microsoft... Σε δικά τους λόγια, εάν γνωρίζετε σπαστά αγγλικά:

If theshadowbrokers is telling thepeoples theequationgroup is paying U.S technology companies NOT TO PATCH vulnerabilities until public discovery, is this being Fake News or Conspiracy Theory? Why Microsoft patching SMB vulnerabilities in secret? Microsoft is being embarrassed because theequationgroup is lying to Microsoft. TheEquationGroup is not telling Microsoft about SMB vulnerabilities, so Microsoft not preparing with quick fix patch. More important theequationgroup not paying Microsoft for holding vulnerability.

και με τους ανυποψίαστους τι γίνεται;

Η NSA δεν έχει κάνει κάποια αναφορά στους ισχυρισμούς ότι τα εργαλεία που διέρρευσαν από τους shadow brokers είχαν αναπτυχθεί και χρησιμοποιηθεί για λογαριασμό των ηπα. Παρόλα αυτά, ο πρόερδρος της Microsoft Brad Smith, δύο μέρες μετά την μεγάλη κυβερνο-επίθεση του WannaCrypt σε ένα post στο blog της microsoft, επιβεβαιώνει τους ισχυρισμούς και κατηγορεί τις μυστικές υπηρεσίες για την πρακτική τους να συγκεντρώνουν ευπάθειες λογισμικού, χωρίς να ενημερώνουν εγκαίρως τους κατασκευαστές. Μεταφράζουμε κάποια κομμάτια από το κείμενο του κύριου Smith: [2Διαθέσιμο ολόκληρο εδώ: https://blogs.microsoft.com/on-the-issues/2017/05/14/need-urgent-collective-action-keep-people-safe-online-lessons-last-weeks-cyberattack/#sm.001otkmya38eflr10mz1bm8c82ejz]

Νωρίς το πρωί της Παρασκευής ο κόσμος είχε την εμπειρία της τελευταίας κυβερνο-επίθεσης που έχει πραγματοποιηθεί αυτό τον χρόνο. [..] Οι ευπάθειες που χρησιμοποίησε ο WannaCrypt στην επίθεση έχουν ως βάση τους τα exploits που εκλάπησαν από την Εθνική Υπηρεσία Ασφάλειας ή NSA των Ηνωμένων Πολιτειών. Η κλοπή είχε αναφερθεί δημοσίως νωρίτερα φέτος. Έναν μήνα πριν, στις 15 Μαρτίου, η Microsoft είχε εκδώσει μία ενημέρωση ασφαλείας για να διορθώσει την συγκεκριμένη ευπάθεια και να προστατεύσει τους πελάτες της. [..]

Τελικά, αυτή η επίθεση δίνει ακόμη ένα παράδειγμα που εξηγεί γιατί η συλλογή ευπαθειών από τις κυβερνήσεις είναι τόσο μεγάλο πρόβλημα. Αυτό είναι ένα μοτίβο που εμφανίζεται το 2017. Έχουμε δει ευπάθειες που συγκεντρώθηκαν από την CIA να εμφανίζονται στο WikiLeaks και τώρα, αυτή η ευπάθεια που έχει κλαπεί από την NSA, έχει επηρεάσει πελάτες σε όλον τον κόσμο. Επανειλημμένα, ευπάθειες λογισμικού στα χέρια των κυβερνήσεων έχουν διαρρεύσει στο δημόσιο πεδίο και έχουν προκαλέσει εκτεταμένες καταστροφές. Ένα αντίστοιχο σενάριο με συμβατικά όπλα θα ήταν να κλαπούν πύραυλοι Τόμαχοκ από τον στρατό των Η.Π.Α. Και αυτή η πιο πρόσφατη επίθεση αντιπροσωπεύει μία απολύτως ακούσια και ανεξέλεγκτη σύνδεση μεταξύ των δύο πιο σοβαρών μορφών απειλής σήμερα στον κόσμο απέναντι στην κυβερνοασφάλεια – τις εθνικές-κρατικές ενέργειες και τις οργανωμένες εγκληματικές ενέργειες.

Οι κυβερνήσεις παγκοσμίως θα πρέπει να αντιμετωπίσουν αυτή την επίθεση σαν αφύπνιση. Πρέπει να υιοθετήσουν μία διαφορετική προσέγγιση και όταν πρόκειται για τον κυβερνοχώρο, να εμμείνουν στους ίδιους κανόνες που εφαρμόζονται για τα όπλα στον πραγματικό κόσμο. Θέλουμε οι κυβερνήσεις να συλλογιστούν τις ζημιές που προκαλούνται στους πολίτες από την συσσώρευση και την χρήση των ευπαθειών λογισμικού.

Έτσι λοιπόν, μία ωραία Παρασκευή, το χάος που επικρατεί στην σκοτεινή πλευρά της κυβερνο-διάστασης - που περιλαμβάνει κρατικές υπηρεσίες και exploits που πωλούνται στην μαύρη αγορά - βγαίνει στην επιφάνεια και δείχνει τα δόντια του σε ιδιωτικές επιχειρήσεις και πολίτες. Όλοι αυτοί και αυτές, δεν θα ήθελαν να τους αφορούν και να ενοχλούνται από τέτοιου είδους προβλήματα. Θέλουν απλώς να κάνουν τη δουλειά τους, να δουν τα νέα, να ανοίξουν το facebook, να μοιραστούν τις φωτογραφίες τους. Δεν θέλουν ούτε να τους ζητούν λύτρα για τα αρχεία τους μέσα από τον υπολογιστή τους, ούτε να τους διακόπτουν από τις ασχολίες τους.

Η ιστορία του WannaCrypt όμως δείχνει ότι το πρόβλημα δεν παρουσιάστηκε την στιγμή της επίθεσης του ιού. Όλοι οι υπολογιστές που έτρεχαν windows - πριν η microsoft κυκλοφορήσει τις ενημερώσεις ασφαλείας μετά την δημοσιοποίηση του EternalBlue exploit- ήταν ευπαθείς σε μία “τρύπα” του λογισμικού που ήταν γνωστή στις κρατικές υπηρεσίες των ηπα αρκετά χρόνια πριν. Αυτή η ευπάθεια των windows έδινε την δυνατότητα στην αμερικάνικη υπηρεσία να τρέξει δικό της κώδικα σε απομακρυσμένα υπολογιστικά συστήματα. Εφόσον ο ιός WannaCrypt είχε την δυνατότητα να κρυπτογραφεί τα αρχεία που βρίσκονται σε απομακρυσμένους υπολογιστές, εύκολα μπορούμε να συμπεράνουμε ότι η NSA, χρησιμοποιώντας το συγκεκριμένο κενό ασφαλείας, τουλάχιστον μπορούσε να διαβάσει ή και να τροποποιήσει αρχεία που βρισκόταν στην πλειοψηφία των υπολογιστών με λειτουργικό windows. Η κοινή γνώμη φαίνεται να σοκάρεται λιγότερο με κάτι τέτοιο, από όσο με τους χάκερς που ζητούν λύτρα.

Η άποψη που επικρατεί στην ευρωπαϊκή και αμερικάνικη καθεστωτική ειδησεογραφία είναι ότι οι κρατικές υπηρεσίες θα ήταν σωστό να ενημερώνουν τις εταιρίες, αφού αντιληφθούν ότι διέρρευσαν ή έχουν κλαπεί πληροφορίες σχετικά με “τρύπες” λογισμικού που χρησιμοποιούσαν για δικούς τους σκοπούς. Αυτή η άποψη αντιμετωπίζει ως αυτονόητη την πρακτική των κρατικών υπηρεσιών να χρησιμοποιούν τα ευάλωτα σημεία ασφαλείας των υπολογιστικών συστημάτων για τα οποία διαθέτουν πληροφορίες. Πρόκειται για ένα δεδομένο που τείνει να γίνει αποδεκτό την τελευταία δεκαετία, σαν κάτι που απλώς συμβαίνει. Εξάλλου, μετά τις αποκαλύψεις των διάσημων wistle blowers, όπως ο Snowden, δεν άλλαξε κάτι στην συμπεριφορά των χρηστών της τεχνολογίας ως προς την εμπιστοσύνη που δείχνουν στις ηλεκτρονικές συσκευές τους και στο διαδίκτυο. Τελικά, οποιοσδήποτε επίσημος οργανισμός μπορεί να παρακολουθεί και να ελέγχει, αρκεί να μην μας ενοχλεί φανερά. Αν όμως πρόκειται για “κακόβουλο” λογισμικό, τότε μπορεί και να εξοργιστούμε.

Όσον αφορά την ιστορία του WannaCrypt, μπορούμε να πούμε ότι τελικά η επιχείρηση με τα λύτρα, δεν ήταν ιδιαίτερα προσοδοφόρα. Τα κέρδη που κατόρθωσε να αποφέρει ο ιός τις μέρες της ταχύτατης διάδοσής του, μέχρι τις 15 Μαΐου, ήταν περίπου 50 χιλιάδες δολάρια σε bitcoin. Για την δημοσιότητα που έλαβε η επίθεση, τα κέρδη αυτά ήταν σχετικά ασήμαντα. Τόσο, που εύλογα δημιουργείται η απορία, εάν τελικά ο αρχικός σκοπός της κυβερνο-επίθεσης ήταν το κέρδος ή η δημοσιότητα.

Δεν γνωρίζουμε και ούτε θα μάθουμε, εάν σε κάποιο σημείο της ιστορίας αυτής οι αμερικάνικες κρατικές υπηρεσίες έχασαν τον έλεγχο της κατάστασης ή αν πρόκειται για ένα -από όλες τις πλευρές- αναμενόμενο “ατύχημα” που στόχευε στο να παράξει ένα μεγάλο θέαμα. Ήταν ένα μαζικό τεστ των αντιδράσεων σε μία θεαματική κυβερνοεπίθεση, κακή συνεργασία των αμερικάνικων κρατικών υπηρεσιών με την microsoft, διαφήμιση της μπίζνας των shadow brokers για ένα άνοιγμα στην αγορά exploits, ένα γεγονός που παράχθηκε για να χρησιμοποιηθεί στα πλαίσια εξωτερικής πολιτικής; Μάλλον ποτέ δεν θα βεβαιωθούμε...

Shelley Dee

Σημειώσεις

1 - Δεν θα επεκταθούμε περισσότερο εδώ, αλλά κάποιες επιπλέον πληροφορίες μπορείτε βρείτε στο άρθρο του bbc: http://www.bbc.com/news/technology-39606575.

[ επιστροφή ]

2 - Διαθέσιμο ολόκληρο εδώ: https://blogs.microsoft.com/on-the-issues/2017/05/14/need-urgent-collective-action-keep-people-safe-online-lessons-last-weeks-cyberattack/#sm.001otkmya38eflr10mz1bm8c82ejz

[ επιστροφή ]